| AJAX可以讓數據在后臺無聲無息地進行,假如有辦法讓你的JS腳本與這個AJAX模塊在同域內的話,那可以使用這個XSS來完成二次攻擊,并且可以通過XHR對象的status屬性來判斷返回結果的正確與否。GET型的AJAX,直接構造URL里的參數值;POST型的AJAX,則構造好XHR對象的send方法里的參數值。

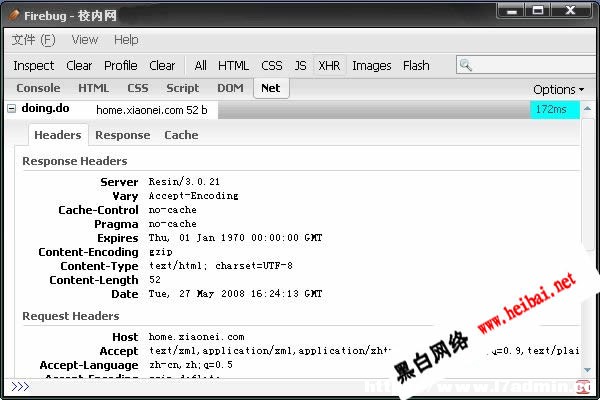

一般借用AJAX來完成的攻擊,很難被用戶察覺,除非我們要讓用戶察覺。firefox中的插件firebug能夠分析出XHR的一切動作:

在本地域如何對AJAX模塊化的web程序進行安全檢測呢? 雖然AJAX不可以直接跨域傳輸數據,但是你可以在本地域中與目標AJAX模塊傳輸數據。拿我的To Do/Project做個實驗,如下代碼: alert(_x) function check_login(){ var up="up=" escape('余弦') "|" "1234567"; _x.open("POST","http://www.0x37.com/Project/login.asp",true); _x.setRequestHeader("Content-Type","application/x-www-form-urlencoded"); _x.onreadystatechange=function() { if(_x.readyState==4) { if(_x.status==200) { alert(_x.responseText); } } } _x.send(up); } check_login(); //logout(); 在本地提交這段代碼后,它會與0x37 Project上的login.asp文件進行通信,它的作用是猜測用戶名與密碼,并根據返回值判斷正確與否,假如有個字典,那么就可以批量猜測密碼了,這樣的通信很正常。我們構造的惡意值也就是在這個AJAX盒子中進行注入的。當然,我們也可以直接對AJAX中的目標URL進行檢測。AJAX雖然將很多服務端文件“隱藏”了起來,但這并不說明這些服務端文件就安全了,也許還會暴露出更嚴重的問題。 |

免責聲明:本站部分文章和圖片均來自用戶投稿和網絡收集,旨在傳播知識,文章和圖片版權歸原作者及原出處所有,僅供學習與參考,請勿用于商業用途,如果損害了您的權利,請聯系我們及時修正或刪除。謝謝!

始終以前瞻性的眼光聚焦站長、創業、互聯網等領域,為您提供最新最全的互聯網資訊,幫助站長轉型升級,為互聯網創業者提供更加優質的創業信息和品牌營銷服務,與站長一起進步!讓互聯網創業者不再孤獨!

掃一掃,關注站長網微信

大家都在看

大家都在看